如何在保障南北向与东西向流量安全的同时,不影响既有应用的运行效率。传统边界式安全防护已无法应对当前横向渗透和内部威胁的挑战,因此,我开始转向Zero Trust架构(零信任架构)。这不是一个概念的迁就,而是实战驱动下的选择。而在整个部署过程中,美国服务器的资源调度能力、网络可编程性和VPC支持度,在微隔离与访问控制策略中发挥了决定性作用。

一、美国服务器基础环境与选型策略

1.1 所选美国服务器硬件配置

为满足微隔离需要的细粒度规则处理能力,我选择部署在A5IDC美国洛杉矶数据中心,配置如下:

- CPU:Intel Xeon Gold 6338(32核心/64线程,2.0GHz,支持AVX-512)

- 内存:256GB DDR4 ECC

- 存储:2×1.92TB NVMe SSD,支持RAID1

- 网络:双口10GbE,支持SR-IOV和DPDK加速

- 虚拟化:启用VT-d + IOMMU,用于隔离子系统

高主频与大内存提供足够能力承载基于Hypervisor或容器的服务微段划分,并支持运行大量安全代理与策略引擎。

二、Zero Trust 核心部署目标

2.1 安全模型核心要素

- 身份为中心(Identity-Centric)

- 最小权限访问(Least Privilege Access)

- 持续验证(Continuous Verification)

- 微隔离(Micro-Segmentation)

2.2 微隔离在数据中心的定义

在服务器层面,微隔离体现在网络与进程的“子单元隔离”,实现每个工作负载都有明确的网络与访问边界。实现方式可基于IPTables、ebpf、或SDN控制器。

三、技术实现架构设计

3.1 逻辑架构图

[用户终端]

|

[Zero Trust Proxy]

|

[美国服务器VPC]

┌────────────────────────────┐

│ [服务A容器] [服务B容器] │

│ ↑ ↑ │

│ [策略代理] [策略代理] │

│ ↓ ↓ │

│ [Sidecar] [Sidecar] │

└────────────────────────────┘

3.2 网络微隔离实现方式

- VPC级别隔离:不同业务部署在不同子网内,使用A5IDC支持的VPC ACL(Access Control List)限制网络层级通信。

- ebpf微隔离策略:在每个容器内部署Cilium,通过eBPF程序动态注入L3/L4访问控制逻辑。

- SDN控制器部署:选用Open vSwitch(OVS)结合OVN(Open Virtual Network)实现逻辑网络分段与策略编排。

四、访问策略控制方法

4.1 身份认证与代理接入

使用HashiCorp Boundary作为Zero Trust入口网关:

- 利用OIDC连接企业身份源(如Azure AD);

- 为每个访问者分配动态临时凭据;

- 所有连接均为短期有效Token访问服务,杜绝长连接长凭据暴露。

4.2 服务到服务访问控制

结合SPIFFE/SPIRE颁发服务身份证书;

所有内部流量通过Envoy Sidecar代理转发;

使用OPA(Open Policy Agent)进行策略编写,例如:

package access.control

default allow = false

allow {

input.source_service == "billing"

input.target_service == "mysql"

input.method == "GET"

}

这个策略只允许billing服务以GET方式访问MySQL实例。

五、落地经验与监控反馈

5.1 部署验证流程

通过测试环境引入逐级隔离;

使用TAP接口+ELK进行网络包抓取与审计;

引入Prometheus + Grafana 实时观测各访问策略命中率与失败流量。

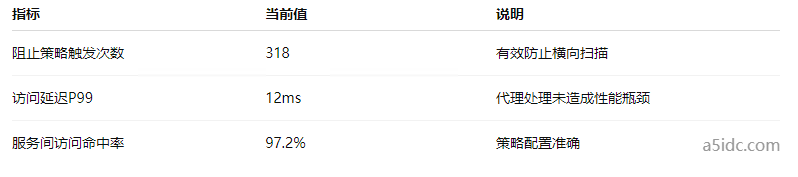

5.2 指标样例(每5分钟)

六、优化建议

部署Zero Trust架构绝非一蹴而就,我的经验告诉我,必须将其与底层服务器能力相结合才能落地有效:

- 建议1:优先选择支持SR-IOV和DPDK的物理服务器,降低Sidecar代理处理延迟;

- 建议2:尽早引入身份驱动访问控制模型,避免基于IP的规则膨胀;

- 建议3:策略与流量审计必须实时可视,推荐结合eBPF数据面与可视化平台联动;

- 建议4:使用具备高分布可用区的美国数据中心,确保策略与代理容器的可用性分散部署。

这一次的Zero Trust落地,不只是技术实验,更是一次面向未来安全体系结构的积极演练。而美国服务器所提供的可编排资源能力,让我得以真正把“默认不信任”的原则实现为动态、精细、可控的网络边界。