对于部署在香港的服务器来说,许多企业误以为只要购买了“大带宽防护”服务就可以高枕无忧,但现实是:防护带宽不等于100%防御成功。A5数据将结合技术细节、产品参数与实际运维经验,深入分析DDoS攻击下香港服务器频繁宕机的原因,并提供可执行的防御策略与优化建议,帮助企业构建更稳固的网络安全防线。

一、DDoS攻击的本质及香港服务器的脆弱性

DDoS攻击通过控制大量“肉鸡”节点,向目标服务器发送海量无效请求,消耗其带宽、CPU、内存等资源,最终造成宕机或性能下降。香港服务器由于常作为国际业务出口或中转节点,常常面临以下问题:

- 跨境线路敏感:从中国大陆访问香港存在网络瓶颈,一旦攻击流量激增,很容易造成带宽拥堵。

- 防护资源有限:香港本地高防IP、清洗资源价格高昂,部分服务商仅提供“表面防护”。

- 用户认知不足:许多用户只关注带宽大小,而忽视了清洗能力、过滤策略和后端容灾能力。

二、防护带宽≠100%防御成功,原因剖析

1. 带宽 ≠ 清洗能力

很多防护产品宣传“100Gbps防护带宽”,但实际意义是:其接入节点带宽最大能承载100Gbps流量,而不等于能清洗100Gbps恶意流量。例如:

建议:选择时关注“实际清洗能力”、“攻击响应时长”、“节点数量”和“回源方式”。

2. L7攻击防护薄弱

常见DDoS防护多集中在L3/L4(网络层、传输层),但目前越来越多攻击行为转向L7(应用层),如:

- HTTP Flood

- Slowloris(慢速攻击)

- 模拟真实浏览器行为绕过基础验证

这类攻击不会明显拉高带宽使用率,却会耗尽Web服务器资源。

解决建议:

- 部署WAF(Web Application Firewall)

- 引入行为验证机制(如JS跳转、滑块验证、验证码)

- 限流策略(IP、UA、Cookie)

3. DNS和回源设计不合理

不少企业忽视DNS在防护链条中的地位:攻击者往往会通过DNS记录定位目标服务器真实IP,绕过CDN或高防节点,直接攻击源站。

建议:

- 使用智能DNS解析,配合隐藏源站IP

- 源站与高防之间使用GRE隧道或IPsec加密传输

- 采用源站多地容灾,结合Anycast优化接入路径

三、实战部署建议:构建可靠的防护体系

下面以一家香港IDC部署防御体系为例,提出实操性强的防护方案:

1. 网络架构设计

[用户] => [BGP高防入口] => [清洗中心] => [WAF应用层防护] => [负载均衡] => [真实源站]

- 高防入口:接入BGP防护节点,提供流量清洗与黑洞预防。

- WAF防护:识别并拦截L7攻击,同时记录异常行为。

- 多线路负载均衡:防止单点资源耗尽。

- 源站隐藏:只允许高防IP访问源站。

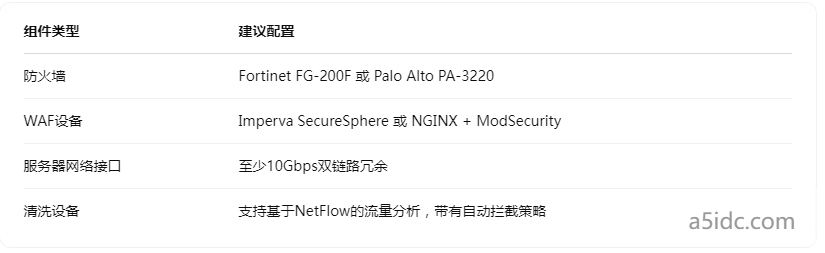

2. 硬件与配置建议

3. 日常运维策略

- 每周定期模拟DDoS攻击测试,检查防御响应时间与服务稳定性。

- 监控系统中配置攻击预警(流量阈值、连接数激增等)。

- 建立日志审计系统(Syslog或ELK),对攻击行为进行数据溯源。

- 采用动态黑白名单管理机制,自动封禁异常IP段。

四、数据实测与案例分析

在去年的一次攻击案例中,一家香港金融企业遭遇持续超5小时的HTTP Flood攻击,攻击流量峰值达12Gbps,QPS高达15万。

措施结果对比:

五、防御系统是工程,不是买卖

防御DDoS攻击不是简单“买个带宽”就完事。它更像一个系统工程,涉及网络、应用、安全多个层面。企业需要从架构设计到流量分析再到实时响应全链路考虑,才能构建真正“稳得住”的防护系统。

请记住:防护带宽只是防御的一个维度,全面评估防御能力,打造多层防护体系,才能真正让香港服务器在面对攻击时依然“坚不可摧”。