企业在香港服务器上部署Web应用防火墙(WAF)已成为保障Web系统安全的标准做法。实际运维中,我们常常遇到WAF配置不当,导致安全防护效果不佳、误报频繁、系统性能下降等问题。本文将深入探讨如何优化香港服务器上的WAF规则配置,以实现更高的安全性与更优的系统性能。

一、常见WAF配置问题分析

规则集冗余 香港主机租用服务商可能提供默认的WAF规则集,但这些规则往往源自通用模板(如OWASP CRS),并未根据实际业务场景进行裁剪,导致重复检查、资源浪费,甚至误拦合法流量。

误报和漏报频发 配置过于严格可能会误拦用户的正常请求(误报),配置不当则可能放过恶意请求(漏报)。误报率高会严重影响用户体验,而漏报则会引发潜在安全隐患。

处理性能瓶颈 WAF是网络层防护的一环,每一个请求都要经过规则匹配和分析。如果规则过多或逻辑复杂,会显著拉低响应速度,特别是在并发访问量大的情况下。

二、优化目标与原则

优化WAF配置的核心目标是 在保证安全的同时,提升请求处理效率,减少误报率。以下是几个关键原则:

- 最小权限原则:只启用当前业务需要的规则,关闭无关模块;

- 业务驱动安全:规则应基于业务逻辑调整,而不是照搬模板;

- 动态调整机制:实时监控与日志分析,支持规则动态更新;

- 性能优先级分层:高频请求优先优化规则路径,减轻WAF负载。

三、具体优化策略

1. 精简规则集

以ModSecurity为例,其集成的OWASP CRS规则包含数百条通用规则。建议:

# 禁用无用的规则集模块(以modsecurity_crs_35_bad_robots.conf为例)

SecRuleRemoveById 990012

同时,逐步启用核心规则,并观察拦截日志,逐条分析和筛选与业务无关的规则。

2. 引入白名单机制

对于已知可信IP段、API接口或第三方平台,可以设置白名单,绕过WAF规则,从而降低误报率。

SecRule REMOTE_ADDR "@ipMatch 192.168.1.100,10.10.10.0/24" "id:1001,phase:1,nolog,allow"

特别在香港部署CDN或反向代理时,需注意获取真实客户端IP(如使用X-Forwarded-For头),并对代理IP做白名单处理。

3. 利用正则表达式优化匹配效率

避免使用过于模糊的正则,尽量使用精确匹配或优化的正则表达式。例如:

# 不推荐

SecRule ARGS "@rx ^.*(select|union|insert|drop).*$"

# 推荐

SecRule ARGS "@rx (?i)\b(select|union|insert|drop)\b"

减少匹配范围,提高处理速度,并降低误拦风险。

4. 启用日志级别分类与自动分析

推荐开启详细日志并结合日志分析工具(如ELK Stack)做拦截行为可视化分析。例如:

SecAuditLog /var/log/modsec_audit.log

SecAuditLogParts ABIJDEFHZ

配合ELK进行图表展示,识别出误报频发的路径或请求特征。

5. 硬件与部署架构优化

香港带宽成本较高,因此合理配置服务器资源和WAF部署方式至关重要。

推荐部署模式:

- 反向代理模式:Nginx + ModSecurity(或WAF独立组件如Cloudflare/Waap);

- 边界防护模式:通过防火墙+WAF集成(如F5 ASM、Fortinet FortiWeb);

硬件配置建议:

- 至少8核心CPU,16GB内存,SSD硬盘,保障WAF规则运行;

- 使用独立网卡处理WAF流量,提高吞吐能力;

- 为高并发应用开启多进程/线程支持,避免瓶颈。

四、数据支持与实战案例分析

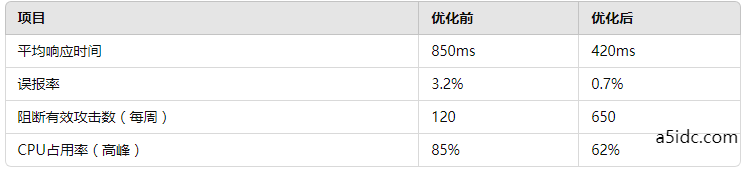

在电商平台部署于香港的数据中心后,通过优化WAF配置,系统表现如下:

通过逐步启用、调整规则并结合日志分析,平台实现了性能与安全的双提升。

在香港服务器环境下部署Web应用防火墙时,切勿盲目使用默认配置。通过精简规则、配置白名单、优化正则、启用日志分析、合理架构部署等手段,WAF不仅可以成为安全的屏障,更不会成为性能的瓶颈。持续的调优与监控,是保障Web应用长期稳定、安全运行的关键。

建议企业在实际部署中结合自身业务特点,从“以安全为中心”转向“安全与性能并重”的策略思维,逐步构建起更加智能、动态、敏捷的WAF防护体系。