企业选择在香港服务器上部署Web应用,提升访问速度和用户体验。其中也带来了安全风险,尤其是XSS(跨站脚本)攻击,成为了外部攻击者最常用的入侵手段。本文将结合真实场景与实战操作,详细讲解如何识别、修复和预防XSS漏洞,确保Web应用的安全稳定运行。

一、什么是XSS攻击?为何香港服务器更易中招?

XSS(Cross-site Scripting)是一种通过向网页注入恶意脚本的攻击方式,攻击者可借此劫持用户会话、篡改页面内容、窃取敏感信息等。其类型主要包括:

反射型 XSS:脚本来自用户输入,立即反射到页面中执行。

存储型 XSS:脚本存储在数据库或服务器端,下次用户访问时执行。

DOM型 XSS:通过前端JavaScript修改DOM,注入恶意代码。

为何香港服务器更易中招?

香港节点多面向海外用户,面临更复杂的攻击环境。

许多部署者使用低成本或未加固的虚拟主机,缺乏完善的防御体系。

开发者对输入输出校验不严,安全意识不足。

二、真实案例回顾:攻击链与影响分析

电商企业将其B2C商城部署在香港服务器上,使用PHP + MySQL技术栈,前端为Vue。

漏洞入口:商品评论模块存在以下代码:

echo $_GET['comment'];

攻击者提交如下URL:

https://hkshop.com/product.php?id=123&comment=<script>alert('xss')</script>

结果:

- 所有访问该商品页面的用户都会弹出恶意脚本;

- 攻击者植入了document.cookie窃取代码,将登录用户Session偷走;

- 引发用户大量投诉,平台短暂关闭,经济与信任双重损失。

三、XSS防范的实战策略与最佳实践

1. 输入验证(Input Validation)

在数据进入系统前进行过滤和验证是第一道防线:

仅接受预期格式:如用户名只允许[a-zA-Z0-9_]

过滤危险字符:< > ” ‘ / \ ( ) 等应拒绝或转义

function sanitize_input($data) {

return htmlspecialchars(trim($data), ENT_QUOTES, 'UTF-8');

}

2. 输出编码(Output Encoding)

核心原则:永远不要直接输出用户输入的数据,必须进行上下文相关的编码:

- HTML 中用 htmlspecialchars

- JavaScript 中用 json_encode 或手动编码

- URL 中用 urlencode

echo htmlspecialchars($user_comment, ENT_QUOTES, 'UTF-8');

3. 使用安全框架和模板引擎

- PHP:使用Twig、Blade等模板引擎自动转义输出

- JavaScript:Vue、React默认自动转义插值内容

- Node.js:使用helmet.js中间件强化安全头部

// Node + Express 防XSS中间件

const helmet = require('helmet');

app.use(helmet());

4. CSP(内容安全策略)配置

CSP是一种有效的浏览器层安全机制,限制页面中能加载的内容来源:

Content-Security-Policy: default-src 'self'; script-src 'self';

- 避免内联脚本

- 拒绝未知域名的JS执行

5. 输入日志与攻击检测

开启服务器日志监控,捕捉异常访问参数

使用WAF(如Cloudflare、阿里云WAF)实时阻断可疑流量

自建XSS蜜罐,捕捉潜在攻击者行为模式

6. 漏洞扫描与代码审计工具推荐

四、针对香港服务器的特别安全建议

使用具备DDOS防护的服务商(如腾讯云香港、阿里云国际站)

开启防火墙与WAF防护模块(配置白名单IP/接口)

将Web服务与数据库分离,不同区域部署

禁止外部访问后台接口与开发端口(如phpmyadmin、:8080)

五、XSS修复小结与部署建议

XSS虽然常见,但它并不是无法防范的。香港服务器部署的Web应用面向全球,更容易成为攻击者的“练手目标”。我们要做的不是等问题发生再修复,而是通过前期的规范开发、安全加固与持续监测,将XSS风险降到最低。

下面常见的三大技术栈,分别提供XSS防护实战示例代码,涵盖后端(Laravel)、前端(React/Next.js)和通用Node.js服务端场景,帮助你在不同项目中高效落地防护措施

六、Laravel(PHP)中的 XSS 防护

Laravel 默认使用 Blade 模板引擎,自动对输出内容进行 HTML 实体转义。

示例1:安全输出用户数据

{{-- 自动转义,防止XSS --}}

<p>{{ $user->name }}</p>

{{-- 若需原样输出(非用户输入),使用如下方式: --}}

<p>{!! $trusted_html !!}</p>

⚠️ 注意:只有当你100%信任该内容来源时才用 {!! !!},比如管理员发布的HTML公告。

示例2:全局输入净化中间件(手动加强)

// app/Http/Middleware/SanitizeInput.php

namespace App\Http\Middleware;

use Closure;

class SanitizeInput

{

public function handle($request, Closure $next)

{

$clean = array_map(function($value) {

return is_string($value) ? htmlspecialchars($value, ENT_QUOTES, 'UTF-8') : $value;

}, $request->all());

$request->merge($clean);

return $next($request);

}

}

注册中间件后可应用于指定路由或全局处理用户输入。

七、React / Next.js 中的 XSS 防护实践

React 默认也会对 JSX 插值内容自动转义,除非你用 dangerouslySetInnerHTML。

安全输出(自动防XSS):

const Comment = ({ content }) => (

<p>{content}</p> // 自动转义,无XSS风险

);

危险用法:dangerouslySetInnerHTML

// 只有在处理可信内容(如CMS内容)才使用

<div dangerouslySetInnerHTML={{ __html: trustedHTML }} />

强烈建议在后端使用 DOMPurify 或 sanitize-html 对内容清洗后再渲染。

示例:使用 DOMPurify 清洗内容

npm install dompurify

import DOMPurify from 'dompurify';

const SafeHTML = ({ htmlContent }) => {

const clean = DOMPurify.sanitize(htmlContent);

return <div dangerouslySetInnerHTML={{ __html: clean }} />;

};

八、Node.js + Express 中的 XSS 防护

Node 后端主要是防止XSS从接口输入或模板注入。

安装安全中间件

npm install helmet xss-clean

const express = require('express');

const helmet = require('helmet');

const xss = require('xss-clean');

const app = express();

app.use(helmet()); // 安全头部设置

app.use(xss()); // 自动清理输入中的XSS内容

模板引擎防护(如EJS)

<!-- 安全:自动编码 -->

<p><%= comment %></p>

<!-- 不安全:原样输出 -->

<p><%- comment %></p>

切记:绝不要直接用 <%- userInput %> 来输出用户数据!

九、前后端联动建议(高级防御)

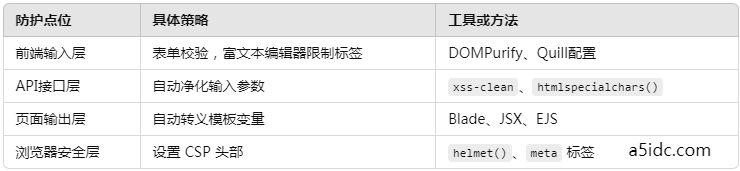

防护点位 具体策略 工具或方法

📌 最后建议:在开发阶段就集成扫描工具

- React/Vue 项目中集成 ESLint 插件:eslint-plugin-security

- CI/CD 流程中加入:npm audit / Snyk / SonarQube 扫描

- PHP 使用 phpstan、larastan 分析潜在XSS风险路径

十、前后端分离项目的 XSS 全链路防护方案

适用于技术架构如:

- 前端:Vue.js / React / Nuxt.js

- 后端:Laravel / Node.js / Spring Boot

- 通信方式:RESTful API / GraphQL / WebSocket

- 部署环境:香港服务器或云服务(如阿里云、腾讯云、AWS 香港节点)

1. 前端层防护策略

✅ 表单输入校验(预处理)

使用表单校验框架阻止非法字符进入系统。

- Vue/Nuxt:vee-validate、yup

- React:Formik + yup

import * as yup from 'yup';

const schema = yup.object().shape({

comment: yup

.string()

.max(500)

.matches(/^[a-zA-Z0-9\s.,!?]+$/, '不允许输入特殊符号')

});

✅ 富文本内容清洗

富文本编辑器(如 Quill/Tiptap)容易带入 <script> 或事件属性,必须清洗。

推荐工具:DOMPurify

npm install dompurify

import DOMPurify from 'dompurify';

const sanitized = DOMPurify.sanitize(userInputHtml, {

ALLOWED_TAGS: ['b', 'i', 'strong', 'a', 'p', 'ul', 'ol', 'li'],

ALLOWED_ATTR: ['href', 'target']

});

✅ 限制 dangerouslySetInnerHTML / v-html 使用

避免如下写法,除非数据来自可信来源并已清洗:

// React

<div dangerouslySetInnerHTML={{ __html: userInput }} />

<!-- Vue -->

<div v-html="userInput"></div>

加防护清洗后:

this.cleanedHtml = DOMPurify.sanitize(this.userInput);

✅ CSP策略建议(可通过Meta或HTTP头配置)

<meta http-equiv="Content-Security-Policy" content="default-src 'self'; script-src 'self'; object-src 'none';">

或后端设置响应头:

Content-Security-Policy: default-src 'self'; script-src 'self';

2. 后端层中间件配置(Laravel / Node / Java)

✅ Laravel 中间件:XSS 净化器

// app/Http/Middleware/CleanInput.php

namespace App\Http\Middleware;

use Closure;

class CleanInput

{

public function handle($request, Closure $next)

{

$sanitized = array_map(function ($input) {

return is_string($input) ? htmlspecialchars($input, ENT_QUOTES, 'UTF-8') : $input;

}, $request->all());

$request->merge($sanitized);

return $next($request);

}

}

注册并加入全局中间件组。

✅ Node.js 中间件:Helmet + XSS Clean

npm install helmet xss-clean

const helmet = require('helmet');

const xss = require('xss-clean');

app.use(helmet()); // 设置安全HTTP头

app.use(xss()); // 清除请求体、query、params 中的恶意脚本

✅ Java Spring Boot:使用 ESAPI 进行输入/输出编码

<dependency>

<groupId>org.owasp.esapi</groupId>

<artifactId>esapi</artifactId>

<version>2.2.3.0</version>

</dependency>

String safeInput = ESAPI.encoder().encodeForHTML(userInput);

3. 工具链与CI集成建议

CI/CD 集成示例(GitHub Actions):

- name: Run ESLint Security Check

run: npx eslint src --ext .js,.jsx --plugin security

- name: Run OWASP ZAP Scanner

uses: zaproxy/action-full-scan@v0.5.0

with:

target: 'http://localhost:3000'

4. 云端部署防护(以香港服务器为例)

✅ WAF防护配置(适用于阿里云香港、腾讯云等)

- 启用WAF规则模板:Web攻击防护(XSS、SQL注入)

- 配置自定义规则:拦截包含<script>、onerror=等敏感字符的请求

- IP黑名单 + 请求速率限制

✅ Nginx 安全配置建议

前端(Vue/Nuxt/React):

- DOMPurify 过滤输入

- 表单校验(Yup / VeeValidate)

- 限制 v-html / dangerouslySetInnerHTML

- 添加 CSP 策略

后端(Laravel/Node/Java):

- 中间件自动清洗输入

- 模板引擎安全输出(Blade、EJS)

- 设置安全响应头(Helmet / Middleware)

- 日志记录恶意行为

CI / 安全扫描:

- ESLint security 插件

- SonarQube

- OWASP ZAP 扫描任务

- snyk / npm audit

部署:

- 配置WAF规则

- CDN防护 + 黑白名单策略

- 限制敏感接口访问

十一、下面我们以目前非常流行、常用于前后端分离架构的技术栈来写后续内容。我们将以:

- 前端框架:Nuxt 3(Vue 3 + SSR)

- 后端框架:Node.js + Express

- 数据库:MongoDB

- 部署环境:香港腾讯云轻量应用服务器 / 云函数

为基础,帮你搭建一个具备完整 XSS 防护中间件、前端清洗策略、CI工具集成、部署安全配置 的项目蓝图。

Nuxt 3 + Express 全链路 XSS 防护实战方案(适用于香港服务器部署)

项目结构

xss-protected-app/

├── frontend/ # Nuxt 3 项目

├── backend/ # Express + MongoDB

├── .github/ # CI工具配置

├── deploy/ # 云部署与Nginx安全配置

└── README.md

前端(Nuxt 3)XSS 防护配置

✅ DOMPurify 清洗 HTML 输入

安装:

npm install dompurify

封装一个 composable:

// frontend/composables/useSanitize.ts

import DOMPurify from 'dompurify';

export const useSanitize = (html: string) => {

return DOMPurify.sanitize(html, {

ALLOWED_TAGS: ['b', 'i', 'p', 'ul', 'li', 'a'],

ALLOWED_ATTR: ['href', 'target']

});

};

在页面使用:

<template>

<div v-html="cleanedHtml" />

</template>

<script setup>

const props = defineProps({ html: String })

const cleanedHtml = useSanitize(props.html)

</script>

✅ 表单校验

安装:

npm install @vee-validate/core yup

定义验证 schema:

import * as yup from 'yup';

export const commentSchema = yup.object({

comment: yup.string().max(500).required()

});

✅ 安全头设置(Nginx建议 or Cloudflare设置)

Nuxt 3 SSR 项目建议通过 Nginx 或云防护加上:

add_header Content-Security-Policy "default-src 'self'; script-src 'self'; object-src 'none'";

add_header X-XSS-Protection "1; mode=block";

后端(Node.js + Express)XSS防护中间件

✅ 安装依赖

npm install express helmet xss-clean express-mongo-sanitize cors

✅ 中间件配置(backend/index.js)

const express = require('express');

const helmet = require('helmet');

const xss = require('xss-clean');

const mongoSanitize = require('express-mongo-sanitize');

const cors = require('cors');

const app = express();

app.use(cors());

app.use(helmet()); // 设置安全头

app.use(express.json());

app.use(xss()); // 清除XSS脚本

app.use(mongoSanitize()); // 防止 NoSQL 注入

✅ 输入过滤处理函数

const sanitizeInput = (req, res, next) => {

const sanitize = (str) => str.replace(/</g, "<").replace(/>/g, ">");

if (req.body.comment) req.body.comment = sanitize(req.body.comment);

next();

};

app.post('/api/comment', sanitizeInput, async (req, res) => {

// 保存评论

});

🔍 安全扫描 + CI 工具链

✅ ESLint 插件 + npm audit

npm install eslint-plugin-security --save-dev

`.eslintrc` 配置:

{

"plugins": ["security"],

"extends": ["plugin:security/recommended"]

}

CI中添加:

- name: Run ESLint

run: npm run lint

- name: Check Dependencies

run: npm audit --audit-level=high

✅ OWASP ZAP 自动化扫描(可用GitHub Actions)

- name: OWASP ZAP Scan

uses: zaproxy/action-full-scan@v0.5.0

with:

target: 'http://your-hk-server.com'

云部署安全建议(香港腾讯云为例)

✅ 轻量服务器或CVM配置:

- 使用Nginx作为反向代理,开启 XSS 防护相关响应头

- 开启 WAF 功能(腾讯云WAF基础防护层支持)

- 关闭默认开放端口(如 27017、3306)

- 对 `/admin` 或 `/api/private` 设置 IP 白名单

—

✅ 示例 Nginx 配置片段

server {

listen 80;

server_name yourdomain.com;

location / {

proxy_pass http://localhost:3000;

add_header X-XSS-Protection "1; mode=block";

add_header Content-Security-Policy "default-src 'self'; script-src 'self'";

}

}

- Nuxt前端:DOMPurify + 表单校验 + 限制v-html

- Express后端:Helmet + xss-clean + mongo-sanitize

- 安全头部:CSP + X-XSS-Protection via Nginx

- CI集成:ESLint-plugin-security + OWASP ZAP

- 香港云部署:WAF + Nginx配置 + 关闭敏感端口

Bonus:快速启动模板仓库建议

你可以基于此结构创建模板仓库,也可使用开源框架如:

Nuxt Security Module

Express Security Boilerplate

十二、自动部署脚本 + 香港服务器 WAF 配置指南

一、使用 Docker + PM2 自动部署 Node/Nuxt 项目

项目结构(简化)

xss-safe-app/

├── frontend/ # Nuxt 3

├── backend/ # Express

├── docker/ # Dockerfile & Nginx

└── docker-compose.yml

1. Docker 配置

✅ frontend/Dockerfile

# Nuxt 3 (SSR) build

FROM node:18-alpine AS builder

WORKDIR /app

COPY . .

RUN npm install && npm run build

FROM node:18-alpine

WORKDIR /app

COPY --from=builder /app ./

RUN npm install --production

EXPOSE 3000

CMD ["node", ".output/server/index.mjs"]

✅ backend/Dockerfile

FROM node:18-alpine

WORKDIR /app

COPY . .

RUN npm install

EXPOSE 5000

CMD ["npx", "pm2-runtime", "index.js"]

✅ docker-compose.yml

version: '3.8'

services:

frontend:

build: ./frontend

ports:

- "3000:3000"

restart: always

backend:

build: ./backend

ports:

- "5000:5000"

restart: always

🔐 2. Nginx 配置(含XSS防护)

部署在香港服务器时,建议使用 Nginx 做统一网关,加入安全头部 + 反代前后端服务。

✅ 示例配置 /etc/nginx/conf.d/app.conf

server {

listen 80;

server_name your-hk-app.com;

location / {

proxy_pass http://localhost:3000;

proxy_http_version 1.1;

proxy_set_header Host $host;

# XSS 防护头

add_header X-XSS-Protection "1; mode=block";

add_header Content-Security-Policy "default-src 'self'; script-src 'self'; object-src 'none'";

add_header X-Content-Type-Options nosniff;

}

location /api/ {

proxy_pass http://localhost:5000;

}

}

3. 自动部署脚本(使用 Docker + PM2)

创建一个一键部署脚本:

#!/bin/bash

echo "🚀 开始部署 XSS 安全项目"

# 拉取最新代码

git pull origin main

# 构建并运行 Docker

docker-compose down

docker-compose build

docker-compose up -d

# 重启 Nginx

sudo nginx -t && sudo systemctl reload nginx

echo "✅ 部署完成,应用运行在 http://your-hk-app.com"

保存为 deploy.sh,执行权限:

chmod +x deploy.sh

./deploy.sh

十三、腾讯云香港服务器 WAF 配置指南

✅ 1. 启用基础防护(免费)

登录腾讯云后台 → 安全 → Web应用防火墙 WAF → 开启“基础防护”。

默认启用规则包括:

拦截 <script>、onerror=、eval() 等典型 XSS 攻击载荷

防止 SQL 注入、文件包含等攻击

✅ 2. 自定义 WAF 规则(加强 XSS 拦截)

进入 WAF → 策略配置 → 添加规则:

规则名称:拦截XSS关键词

规则类型:自定义防护规则

拦截条件:若请求参数包含以下关键词(部分示例):

<script|onerror=|onload=|alert\(|document\.cookie|eval\(|innerHTML

操作:拦截并返回403

✅ 3. 限制敏感接口访问(比如后台接口)

例如你有管理后台 /api/admin/*,建议:

设置规则仅允许固定IP访问

或使用Token/Headers校验加强防护

✅ 4. 开启日志与告警

启用攻击日志:方便你回溯攻击行为

配置企业微信/邮箱通知,发现拦截时自动提醒

✅ 总结部署流程图

[香港云服务器]

│

NGINX(安全头 & 反向代理)

├── / → Nuxt SSR (Docker)

└── /api/ → Express API (Docker)

│

[启用腾讯云WAF + 自定义规则]

│

实时拦截跨站攻击、SQL注入等