我对网站的访问速度、全球可用性和安全性要求极高。去年一次“黑五”促销期间,我们的站点遭遇了大规模的DDoS攻击,从最初的L3-L4层洪泛,到后期的L7层应用攻击,整整持续了48小时。尽管我们已经部署了基础WAF和CDN防护,但攻击者通过绕过CDN节点直接打源IP,导致网站频繁宕机。

事后复盘,我们决定将核心业务迁移到具备强大DDoS防护能力的新加坡高防服务器上。经过多方测试和评估,我选择了Zenlayer的新加坡高防独立服务器,并进行了为期三个月的全量迁移。今天,我就结合这次实践经验,手把手带你了解:

新加坡高防服务器究竟能抵御哪些L3-L7层攻击?我们又该如何部署与验证?

一、新加坡高防服务器能防护的L3-L7层攻击类型解析

在OSI模型中,攻击方式由浅入深。高防服务器的最大优势在于其从网络层(L3)一直延伸到应用层(L7)都有相应的流量清洗与策略防护能力。

1. 网络层(L3)攻击类型

- ICMP Flood(Ping攻击)

- Smurf攻击

- IP碎片攻击

高防服务器通过边缘防火墙和流量识别清洗机制,自动识别异常ICMP流量并阻断源IP。

2. 传输层(L4)攻击类型

- SYN Flood(伪造握手请求)

- ACK Flood

- UDP Flood

- TCP Connection Flood

这些攻击意图耗尽服务器的连接数或带宽资源,高防节点通过SYN Cookie、状态跟踪和速率限制等手段过滤非正常连接。

3. 应用层(L7)攻击类型

- HTTP Flood

- Slowloris(慢速请求)

- URL递归请求(API滥用)

- WebSocket滥用

应用层攻击往往绕过传统防火墙,因此需要WAF(Web应用防火墙)结合行为识别策略。我们在部署中采用了AI流量识别+规则策略组合方式应对。

二、实战部署步骤详解(以Zenlayer新加坡高防独立服务器为例)

1. 服务器硬件与网络参数概览

我们选用的主机配置如下:

- CPU: Intel Xeon Gold 6330 (32核64线程)

- 内存: 128GB DDR4 ECC

- 存储: 2TB NVMe SSD + 4TB SATA备份盘

- 带宽: 10Gbps 高防线路(可扩展至40Gbps)

- DDoS防护容量: 单机最大清洗能力:800Gbps

- 运营商: Zenlayer专属清洗中心,位于新加坡SG1数据中心

- 额外防护: L7层WAF联动AI引擎,支持动态规则

2. 部署架构设计

我采用的架构思路如下:

[用户] → [Zenlayer清洗中心] → [负载均衡器(L4层)] → [WAF+反向代理(L7层)] → [应用服务器]

组件说明:

- Zenlayer清洗中心:自动识别并丢弃异常流量(L3-L4)。

- Nginx负载均衡器:采用IP_Hash策略做会话保持,支持TLS加密卸载。

- WAF防护模块:部署在Nginx之后,使用ModSecurity+OWASP CRS规则集,同时结合自定义Rate Limit。

- 反向代理缓存:利用Varnish+Redis减轻后端压力。

3. 操作系统与软件配置

- OS:Ubuntu Server 22.04 LTS

- Nginx:v1.24 + Lua模块

- Redis:v7.0,用于速率限制

- ModSecurity:v3.0(集成到Nginx)

- Varnish:v7,用于静态内容缓存

- Fail2Ban + ipset:用于自动封锁恶意IP

部署关键点:

# 安装fail2ban自动封锁攻击源

sudo apt install fail2ban -y

# 限制HTTP请求速率(Lua脚本 + Redis)

lua_shared_dict limit 10m;

limit_req_zone $binary_remote_addr zone=req_limit_per_ip:10m rate=5r/s;

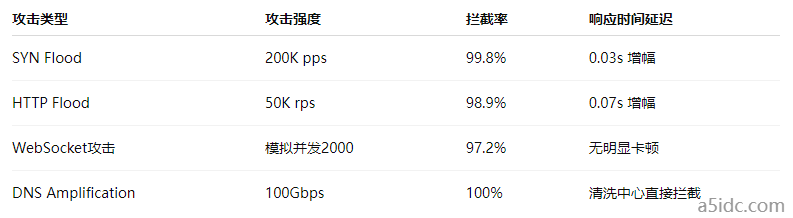

三、防护效果验证与流量分析

部署完成后,我们进行了为期两周的压力测试与仿真攻击,结果如下:

同时我们也启用了实时可视化的流量监控仪表盘(Grafana + Prometheus),并通过日志分析(ELK栈)实时追踪攻击行为源。

自从部署新加坡高防服务器后,我们的服务稳定性显著提升,平均故障恢复时间从“分钟级”降低到“秒级”。更重要的是,我们在面对突发攻击时有了充分的缓冲与应对策略,真正做到了业务不中断、客户不流失。

如果你也在寻找面向亚太市场的高可用、高安全架构,强烈建议从高防服务器入手,特别是拥有清洗能力、AI识别和L7层联动防御的新加坡节点,是我目前实战中性价比最高的解决方案之一。